Wissenswertes aus dem Bereich der Verschlüsselung

Weitere Quelle: Wikipedia-Artikel zur Geschichte der Kryptografie, entstanden unter Mitwirkung von cryptovision-Mitarbeitern

Weitere Quelle: David Kahn: The Codebreakers. Scribner, 1996

Weitere Quelle: Thomas Kelly: The Myth of the Skytale. Cryptologia 3/1998

Weitere Quelle: Elonka Dunin, Klaus Schmeh: Codebreaking: A Practical Guide. Robinson, 2020

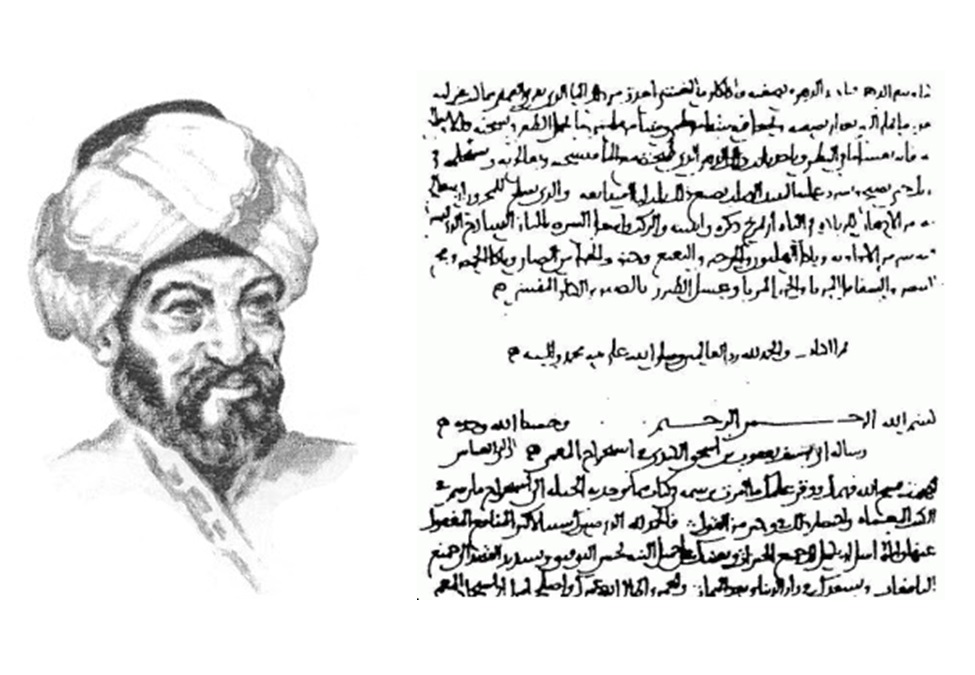

Weitere Quelle: Tariq Al-Tayeb: Al-Kindi, Cryptography, Code Breaking and Ciphers, 2003

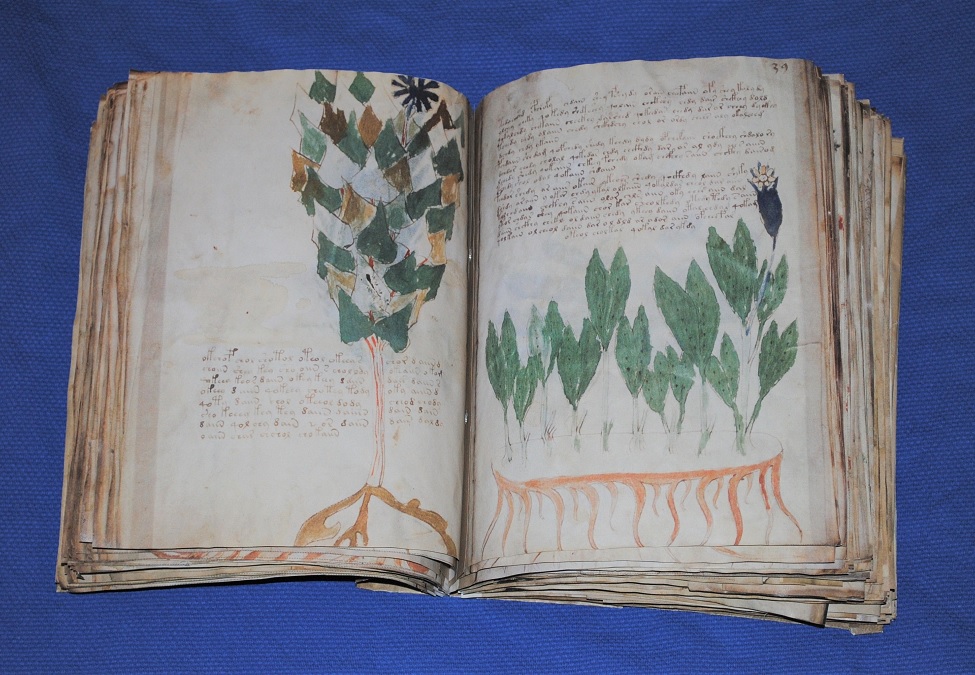

Weitere Quellen: Webseiten von René Zandbergen, Nick Pelling, und Richard SantaColoma

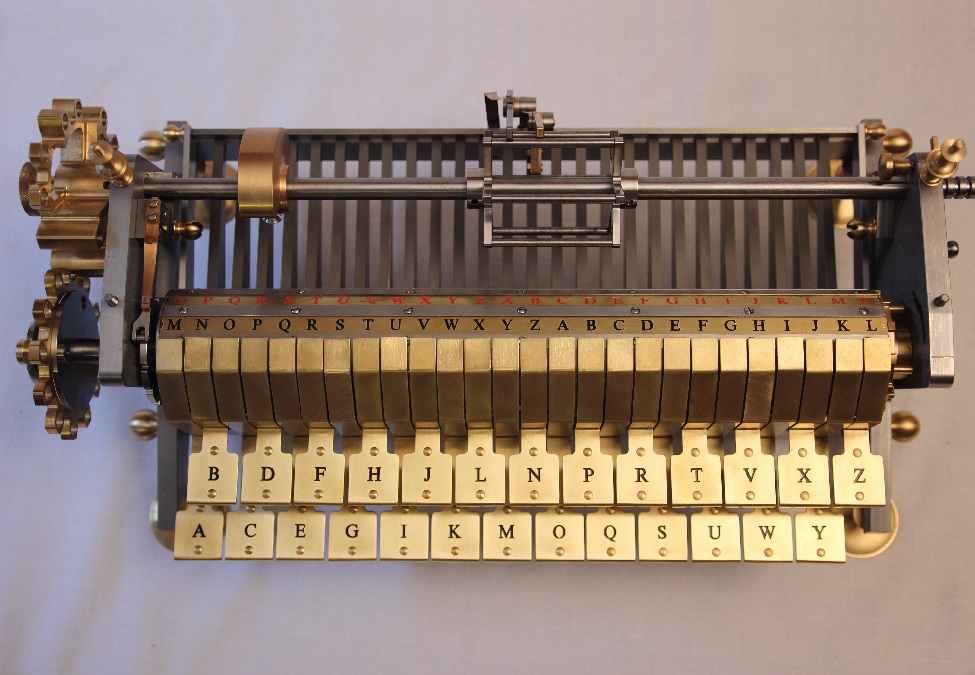

Weitere Quelle: Ralf Bülow: Herr Leibniz und seine Chiffriermaschine

Weitere Quelle: Wikipedia-Artikel zur Jefferson-Walze

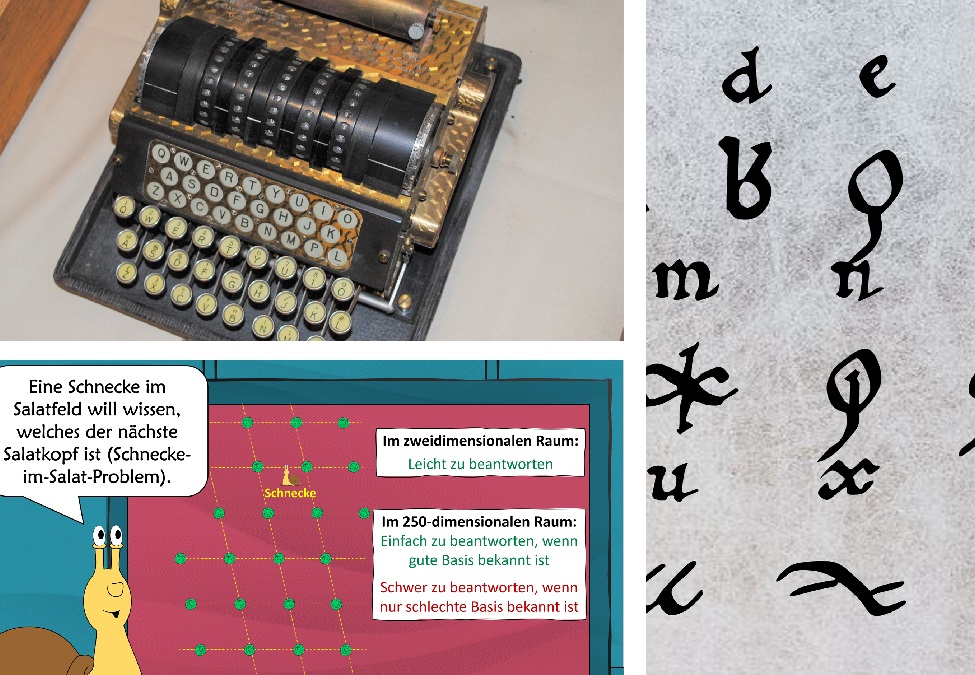

Weitere Quelle: Wikipedia-Artikel zur Enigma, entstanden unter Mitwirkung von cryptovision-Mitarbeitern

- Lorenz-Maschine (SZ-40/42): Diese auf höchster militärischer Ebene genutzte Fernschreibschlüsselmaschine wurde von den Briten mit Hilfe des Computer-Vorläufers „Colossus“ geknackt.

- Siemens & Halske T52 (Geheimschreiber): Diese ebenfalls für wichtige Nachrichten verwendete Fernschreibschlüsselmaschine wurde in einer frühen Version von dem schwedischen Mathematiker Arne Beurling gelöst.

- Siemens & Halske T43: Die T43 realisierte einen One-Time-Pad und war dadurch in der Theorie unknackbar.

- Schlüsselgerät 41 (Hitlermühle): Die Hitlermühle war eine deutsche Weiterentwicklung einer Hagelin-Maschine. Sie sollte die Enigma ersetzen, kam jedoch nicht mehr großflächig zum Einsatz.

- Kryha Standard: Dieses Gerät aus den Zwanziger-Jahren war nicht besonders sicher. Der deutsche Geheimdienst in Südamerika nutzte es dennoch.

- Hellschreiber: Ein Verschlüsselungsgerät der Kieler Firma Rudolf Hell. Über diese Maschine ist kaum etwas bekannt.

Weitere Quelle: A complete (?) list of German cipher machines in World War 2

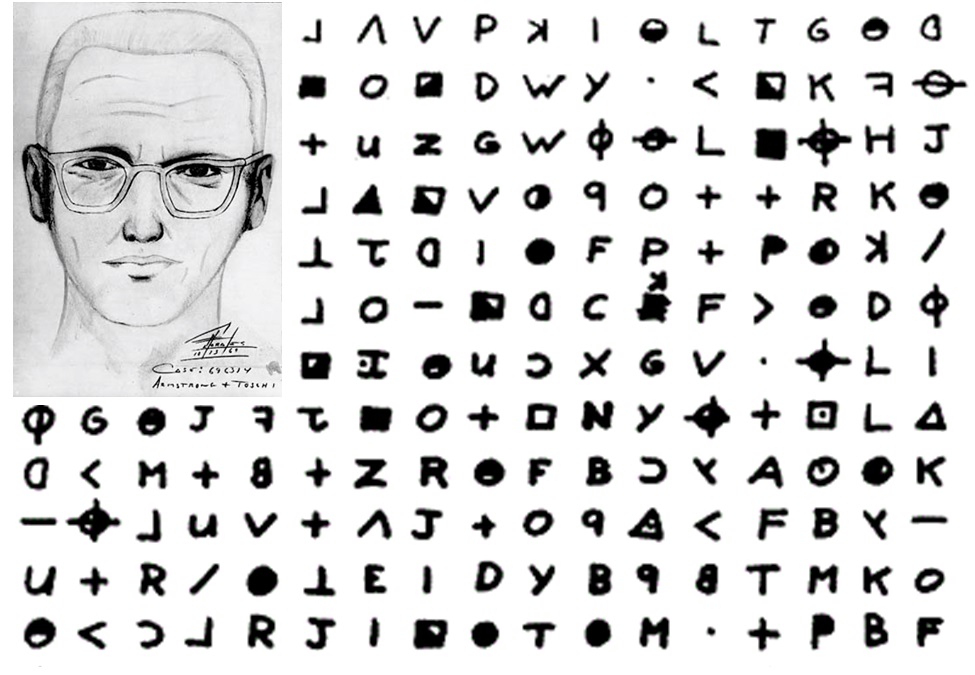

Weitere Quelle: Webseite von David Oranchak

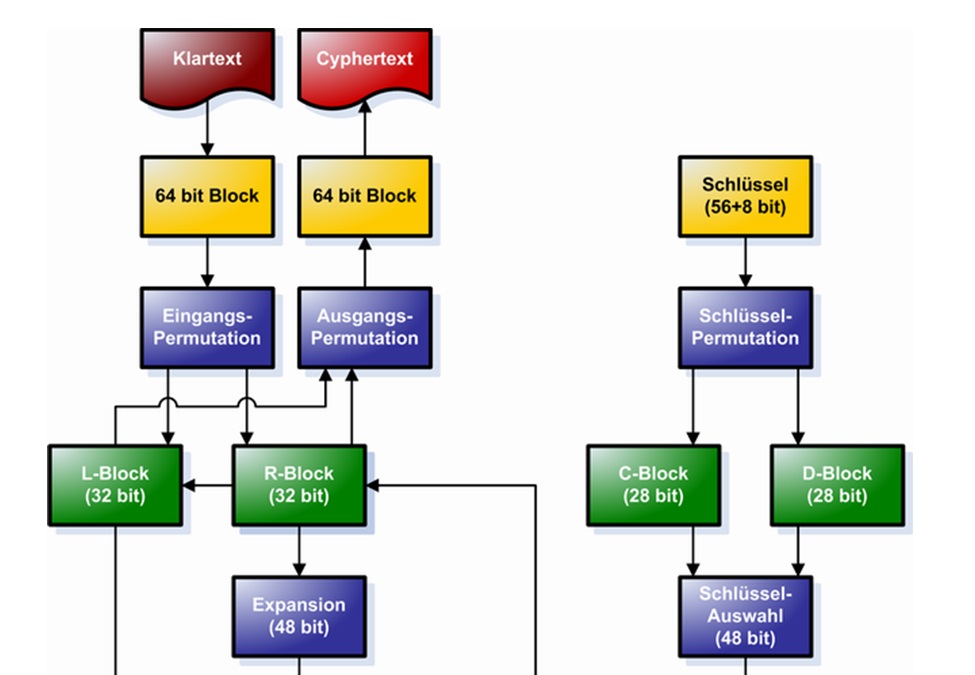

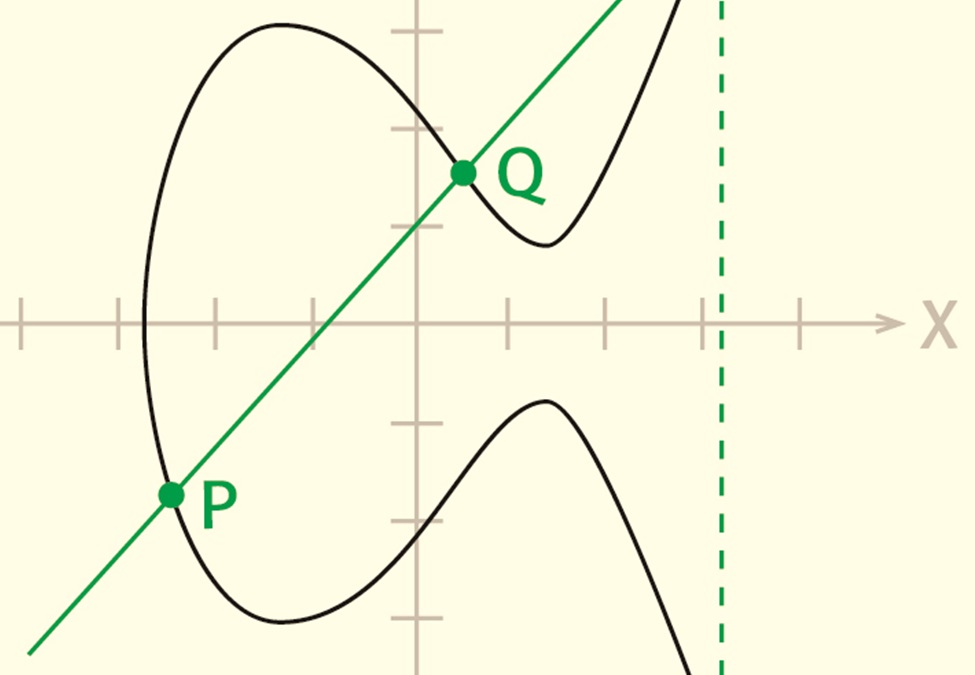

Weitere Quelle: Klaus Schmeh: Kryptografie – Verfahren, Protokolle, Infrastrukturen. Dpunkt 2016

Weitere Quelle: Klaus Schmeh: Kryptografie – Verfahren, Protokolle, Infrastrukturen. Dpunkt 2016

Weitere Quelle: Klaus Schmeh, Thomas Zeggel: Standardsuche. iX 5/2015, Seite 94

Weitere Quelle: Whitepaper der cryptovision: Vertrauliche Daten auch für die Zukunft schützen

CLOUD SERVICES

CLOUD SERVICES E-ID DOKUMENTE

E-ID DOKUMENTE IT-SICHERHEIT

IT-SICHERHEIT IOT UND INDUSTRIE

IOT UND INDUSTRIE PKI SOLUTIONS

PKI SOLUTIONS CREDENTIAL MANAGEMENT

CREDENTIAL MANAGEMENT SECURITY TOKEN & HARDWARE SOLUTIONS

SECURITY TOKEN & HARDWARE SOLUTIONS SECURITY APPLICATIONS

SECURITY APPLICATIONS