cryptovision CAmelot

Mit CAmelot können Sie eine Public-Key-Infrastruktur (PKI) aufbauen, die genau auf Ihre Anforderungen passt. Bestehende CAmelot-PKIs lassen sich leicht ändern und erweitern. Als eine der flexibelsten PKI-Lösungen weltweit unterstützt CAmelot sowohl Unternehmens- als auch Behörden-PKIs.

Wenn Spione und Hacker Ihre IT-Systeme bedrohen, sollten Sie reagieren – bevor es zu spät ist. Vor allem Authentifizierung, digitale Signatur und Verschlüsselung sind wirksame Gegenmittel. Damit diese Sicherheitsmaßnahmen funktionieren, benötigen Sie private Schlüssel und digitale Zertifikate. Das Management digitaler Zertifikate ist dabei eine wichtige Aufgabe. Die hierfür benötigten Komponenten werden als Public-Key-Infrastruktur (PKI) bezeichnet.

Eine PKI ist immer eine sehr individuelle Infrastruktur. Die genaue Realisierung hängt stets von der IT-Umgebung, Sicherheitsanforderungen, den gewünschten Anwendungen und vielen anderen Faktoren ab. Oft muss eine vorhandene PKI nachträglich geändert werden. CAmelot, ein Produkt von cryptovision, ist eine hochflexible Lösung für den Betrieb einer PKI, die diesen Anforderungen Rechnung trägt.

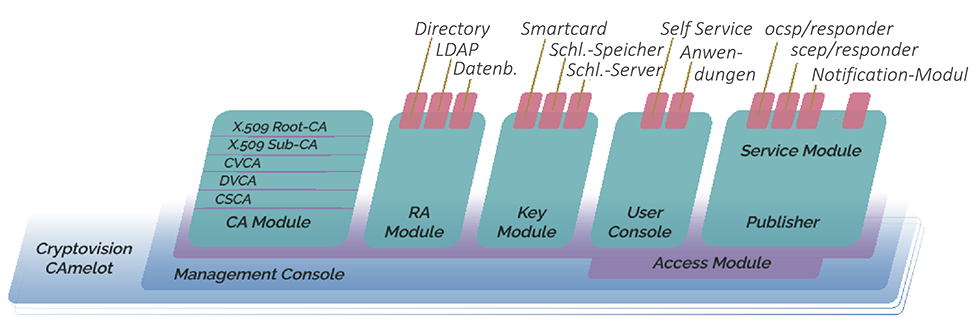

Mit CAmelot können Sie eine PKI aufbauen, die maßgeschneidert für Ihre individuellen Bedürfnisse ist. Bestehende CAmelot-PKIs sind leicht zu ändern und zu erweitern. CAmelot ist unter anderem deshalb so flexibel, weil es auf einer vollständig modularen Architektur beruht. Zusätzlich zu den Standard-Modulen lassen sich weitere nach Ihren Anforderungen entwickeln.

Als eine der flexibelsten PKI-Lösungen weltweit unterstützt CAmelot sowohl Unternehmen-PKIs (X.509-Zertifikate) als auch Behörden-PKIs (CV-Zertifikate). Zudem ermöglicht die modulare Architektur von CAmelot unterschiedliche Sicherheitsniveaus. Hochsicherheitsarchitekturen lassen sich damit genauso realisieren wie kostengünstige Infrastrukturen für pragmatische Sicherheitsanforderungen. Nicht benötigte Module werden weggelassen, was nebenbei die Administration deutlich vereinfacht.

FAQ

Was ist eine Public-Key-Infrastruktur?

Private und öffentliche Schlüssel spielen eine wichtige Rolle für Authentifizierung, Verschlüsselung und digitale Signatur. Ein Schlüsselpaar ist jedoch nur dann von Nutzen, wenn es an eine digitale Identität (Person oder Komponente) gebunden ist. Diese Bindung wird durch ein digitales Zertifikat gewährleistet. Die Gesamtheit der Komponenten und Verfahren zur Verwaltung digitaler Zertifikate nennt man Public-Key-Infrastruktur (PKI). Typische Teile einer PKI sind die Zertifizierungsstelle (CA), die Registrierungsstelle (RA), eine Zertifikats-Datenbank und diverse PKI-Anwendungen.

Jede PKI ist eine einzigartige und individuelle Infrastruktur. Die Unterschiede zwischen PKIs können beträchtlich sein, je nach Anwendungen, Größe, Sicherheitsanforderungen und anderen Voraussetzungen. Eine Unternehmens-PKI unterscheidet sich beispielsweise deutlich von einer PKI für elektronische Ausweise.

Im eID-Umfeld erfüllt eine PKI verschiedene Aufgaben. Die PKI erhöht nicht nur die Sicherheit der elektronischen Ausweise, sondern ermöglicht auch Anwendungen wie digitale Signaturen, Verschlüsselung oder sichere Web-Authentifizierung.

Welche PKI-Anwendungen unterstützt CAmelot?

- Festplatten-Verschlüsselung

- elektronische Ausweise

- WWW-Authentifizierung

- Betriebssystem-Login

- VPN-Login

- sicheres WLAN

- Single Sign-on

- sichere E-Mail

Wer nutzt CAmelot?

CAmelot wird unter anderem von folgenden Kunden genutzt:

- Ausweisbehörden mehrerer Schwellenländer:

Die Bürger mehrerer Schwellenländer nutzen elektronische Ausweise mit digitalen Zertifikaten von CAmelot. - Deutscher Wehrtechnik-Anbieter:

Nutzt CAmelot zur Authentisierung. - Automobilhersteller:

Ein japanischer Autohersteller nutzt CAmelot für die Absicherung der internen Infrastruktur.

PRODUKT-ARCHITEKTUR

Unterstützte Systeme

- Windows Server 2008/2012 R2

- Redhat 6/7 64bit

- CentOS 6/7 64bit

- Jeder LDAP-Server, der das entryDN-Attribut unterstützt (RFC 5020)

- HSMs von Utimaco, Thales (nCipher), Bull und Gemalto (SafeNet)

MODULE, GRUNDLAGEN, KEY FEATURES, VERGLEICH

CAmelot

CAmelot ist eine Software für den Betrieb einer Zertifizierungsstelle (CA). Die CA ist die Kernkomponente einer Public-Key-Infrastruktur (PKI).

Für individuelle PKIs

Mit CAmelot können Sie eine PKI vollständig nach Ihren Anforderungen gestalten. CAmelot unterstützt von einer Mini-PKI bis zu komplexen CA-Hierarchien jedes Szenario. Nachträgliche Änderungen sind problemlos möglich.

Für erweiterbare PKIs

Mit CAmelot können Sie eine bestehende PKI beliebig erweitern. Sie können vorhandene Module nutzen oder Module entwickeln. Bestehende Module können angepasst werden.

Zertifikate für elektronische Ausweise

CAmelot ist die ideale PKI-Lösung für elektronische Ausweise. Sowohl X.509- als auch CV-Zertifikate werden unterstützt. CAmelot

kann zudem als ICAO-9303-Document-Signer betrieben werden. Aufgrund seiner Modularität lässt sich CAmelot leicht skalieren – bis hin zu Hunderten von Millionen von Ausweisinhabern.

Zertifikate für Unternehmen

CAmelot ist ideal für den Einsatz im Unternehmen. Durch die vollständig modulare Architektur lässt sich CAmelot leicht in bestehende IT-Umgebungen und Provisioning-Prozesse integrieren. Statt eine neue Infrastruktur aufzubauen, wird die bestehende genutzt. So wird eine Doppelung von IT-Komponenten vermieden.

Plattformunabhängig

CAmelot ist vollständig in Java realisiert. Daher kann es auf vielen unterschiedlichen Plattformen eingesetzt werden.

Hohe Sicherheit

CAmelot unterstützt PKIs in verschiedenen Sicherheitsstufen. Von einer Hochsicherheits-PKI (beispielsweise im Militärwesen) bis zur kostengünstigen Infrastruktur mit pragmatischem Sicherheitskonzept sind so gut wie alle Szenarien möglich.

Zahlreiche Features

CAmelot bietet ein flexibles Rollenkonzept, starke Administratoren-Authentifizierung, eine leistungsfähige Log-Funktion, Auto-Enrolment und zahlreiche weitere innovative Features.

Allgemein

- Hierarchien, Sub-CAs

- Mandantenfähigkeit

- Logdaten-Erfassung

- Smartcard-Unterstützung

Algorithmen und Standards

- X.509- und CV-Zertifikate

- CMC

- EACv2 / TR3129

- OCSP

- ECC und RSA

Sicherheit

- HSM, Vier-Augen-Prinzip

- Zertifikatsbasiertes Login

- Signierte Workflows

Benutzerfreundlichkeit

- Auto-Enrolment

- Flexible Zertifikatsprodile

- Fingerabruck statt PIN möglich

Einfache Lokalisierung

Pendragon

Pendragon ist ein PKI-Client von cryptovision. Pendragon bietet die maximale Benutzerfreundlichkeit, die innerhalb einer PKI möglich ist. Pendragon ergänzt sich hervorragend mit einer PKI, deren Zertifikate vom cryptovision-Produkt CAmelot erstellt werden, kann jedoch auch mit jeder anderen PKI genutzt werden.

Pendragon ermöglicht dem Anwender den Umgang mit unterschiedlichen Schlüsseln und Zertifikaten über dieselbe Benutzeroberfläche, auch wenn diese in unterschiedlichen Speichern (Smartcard, Windows Keystore, Java Key Store) abgelegt sind.

Die Funktionsweise von Pendragon orientiert sich am Lebenszyklus eines digitalen Zertifikats. Das erste Zertifikat nutzt Pendragon als Sicherheitsanker, um weitere Zertifikate (beispielsweise für das Verschlüsseln oder die Identitätsprüfung im Internet) zu generieren, wobei nun außer einer Bestätigung keiner Interaktion des Anwenders mehr notwendig ist. Ähnlich benutzerfreundlich verläuft die Ersetzung eines Zertifikats kurz vor Ablauf der Gültigkeitsdauer – außer einer Bestätigung per Mausklick bekommt der Anwender nichts davon mit.

Die Vorzüge von Pendragon ergeben sich aus dem Zusammenspiel mit CAmelot und der Workflow-Engine Shalott. Mithilfe dieser Lösungen lässt sich ein nahezu beliebiger Prozess für das Generieren von Zertifikaten festlegen, der neben dem benutzerfreundlichen Beantragen eines Zertifikats beispielsweise das Bestätigen einer Zertifikatsgenerierung durch einen Administrator vorsieht.

Key Features

- Benutzerfreundliche Zertifikatsgenerierung

- Benutzerfreundliche Zertifikatserneuerung

- Ganzheitliche Behandlung aller Schlüssel auf einem PC, auch bei Nutzung unterschiedlicher Schlüsselspeicher

PKI-Management-System

Das PKI-Management-System besteht aus einem Workflow-System mit Web-Interfaces für Endnutzer, PKI-Operatoren inklusive Workflow-Designer und einer Managementkonsole für den PKI-Administrator als Auskunfts- und Aufgabensystem. Über diese zentrale Komponente wird das Design und die Umsetzung aller relevanten Arbeitsabläufe innerhalb einer PKI realisiert. Die Einbindung beliebiger Datenquellen (z. B. Identity-Management-System) ist genauso möglich wie ein Vier-Augen-Prinzip und Unvereinbarkeitsbestimmungen.

Key Features

- Management von Schlüsseln, Zertifikaten und Certification Authorities über ein übersichtliche Oberfläche

- Beliebige Workflows für PKI-Prozesse einfach realisierbar

- Umsetzung von Sicherheitsrichtlinien konfigurierbar

PKI SOLUTIONS

CREDENTIAL MANAGEMENT

SECURITY TOKEN & HARDWARE SOLUTIONS

SECURITY APPLICATIONS

Haben Sie Fragen? Sprechen Sie mit uns!

Haben Sie Fragen zu einem unserer Produkte oder Lösungen?

Dann zögern Sie nicht, uns zu kontaktieren. Wir beraten Sie kompetent.

CLOUD SERVICES

CLOUD SERVICES E-ID DOKUMENTE

E-ID DOKUMENTE IT-SICHERHEIT

IT-SICHERHEIT IOT UND INDUSTRIE

IOT UND INDUSTRIE PKI SOLUTIONS

PKI SOLUTIONS CREDENTIAL MANAGEMENT

CREDENTIAL MANAGEMENT SECURITY TOKEN & HARDWARE SOLUTIONS

SECURITY TOKEN & HARDWARE SOLUTIONS SECURITY APPLICATIONS

SECURITY APPLICATIONS